El 1 de junio de 2025, la Universidad Técnica del Norte (UTN), ubicada en Ibarra, Ecuador, fue víctima de un ataque de ransomware perpetrado por el grupo INC Ransom. Los atacantes afirman haber obtenido datos de la institución y han publicado detalles del incidente en su portal en la red Tor.

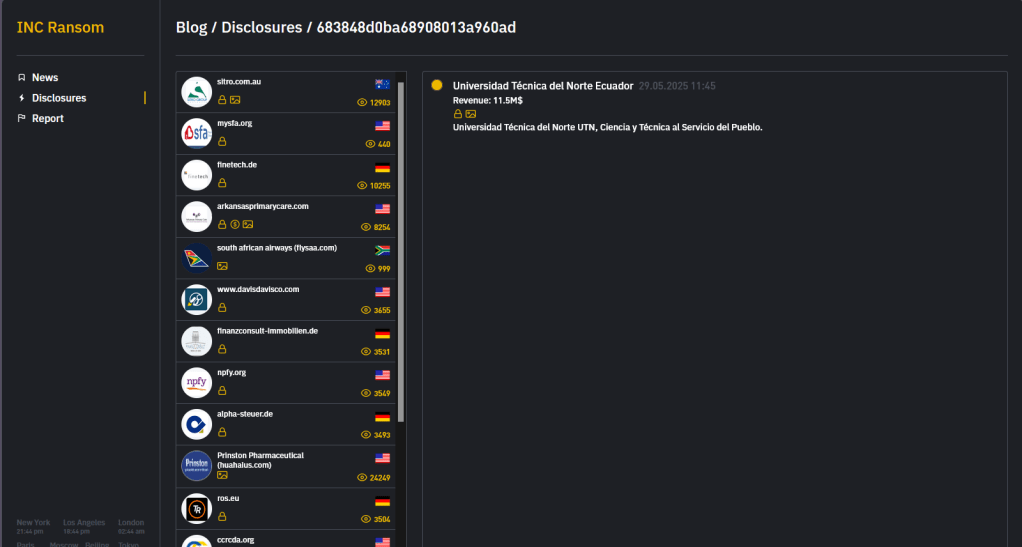

El grupo INC Ransom ha publicado en su sitio de la dark web que ha comprometido datos de la UTN. Aunque no se han divulgado detalles específicos sobre la naturaleza de los datos exfiltrados, la publicación sugiere que la inform

🧨 ¿Quién es INC Ransom?

INC Ransom, también conocido como GOLD IONIC, es un grupo de cibercriminales que opera desde al menos julio de 2023. Se especializa en ataques de ransomware con tácticas de doble extorsión: cifran los datos de las víctimas y amenazan con publicar la información exfiltrada si no se cumple con sus demandas.

Este grupo ha atacado organizaciones en diversos sectores, incluyendo educación, salud e industria, en países como Estados Unidos, Reino Unido, Alemania y Australia. Utilizan métodos de acceso inicial como campañas de phishing y explotación de vulnerabilidades conocidas, como la CVE-2023-3519 en Citrix NetScaler. Una vez dentro de los sistemas, emplean herramientas como NetScan, AnyDesk y PsExec para moverse lateralmente y exfiltrar datos antes de cifrarlos.

⚠️ Evaluación de Riesgo

El ataque a la UTN se clasifica con una severidad media, dado que:

- La información comprometida podría incluir datos personales de estudiantes y personal académico.

- La interrupción de servicios académicos y administrativos puede afectar las operaciones de la universidad.

- Existe el riesgo de que la información exfiltrada sea publicada, lo que podría tener implicaciones legales y reputacionales.

✅ Recomendaciones

- Activar protocolos de respuesta a incidentes y comunicar el incidente a las autoridades competentes.

- Realizar un análisis forense para determinar el alcance de la brecha y las vulnerabilidades explotadas.

- Informar a los afectados sobre el incidente y proporcionar orientación sobre medidas de protección.

- Reforzar las medidas de seguridad, incluyendo la actualización de sistemas y la implementación de autenticación multifactor.

- Monitorear la red en busca de actividades sospechosas y posibles intentos de exfiltración de datos adicionales.